Técnicas de Hackers para Quebrar Senhas e Sequestrar Dados

Introdução à Segurança Digital

Você sabia que muitas senhas são obtidas através de observações de perfis e alguns poucos dados pessoais que são públicos?

A segurança digital tornou-se uma preocupação central em um mundo cada vez mais conectado. Além disso, a crescente sofisticação das técnicas utilizadas por hackers para quebrar senhas e acessar informações sensíveis exige que indivíduos e organizações estejam constantemente vigilantes e bem-informados.

Técnicas de Obtenção de Senhas

Ataques de Força Bruta

Os ataques de força bruta envolvem a tentativa sistemática de todas as combinações possíveis de senhas até encontrar a correta. Apesar de serem processos demorados e intensivos em termos de computação, ferramentas automatizadas podem acelerar significativamente essa técnica.

Ataques de Dicionário

Diferente dos ataques de força bruta, os ataques de dicionário utilizam listas de palavras e senhas comuns, tentando cada uma delas em sequência. Essa técnica explora a tendência dos usuários de escolherem senhas previsíveis ou fáceis de lembrar.

Phishing

Phishing é uma técnica de engenharia social onde hackers se passam por entidades confiáveis para induzir as vítimas a revelar informações sensíveis, como senhas. E-mails e sites falsificados são os métodos mais comuns utilizados nesses ataques.

Keyloggers

Keyloggers são programas ou dispositivos que registram todas as teclas pressionadas pelo usuário, capturando senhas e outras informações confidenciais. Esses programas podem ser instalados furtivamente através de malware ou fisicamente em dispositivos.

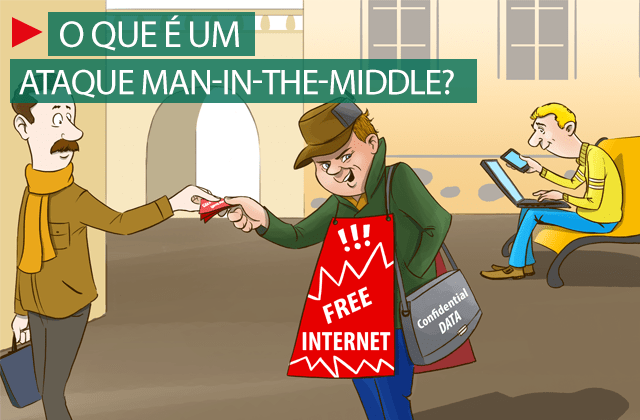

Ataques Man-in-the-Middle (MitM)

Em ataques Man-in-the-Middle, o hacker intercepta a comunicação entre duas partes para capturar informações confidenciais. Esse tipo de ataque pode ocorrer em redes Wi-Fi públicas ou através da exploração de vulnerabilidades em redes.

Sequestro de Dados

Ransomware

Ransomware é um tipo de malware que criptografa os dados da vítima, exigindo um resgate em troca da chave de descriptografia. Esse ataque pode paralisar completamente as operações de uma organização até que o pagamento seja realizado.

Malware

Malware é um software malicioso projetado para danificar, interromper ou obter acesso não autorizado a sistemas de computador. Tipos comuns de malware incluem vírus, worms, trojans e spyware, cada um com métodos e objetivos específicos.

Engenharia Social

A engenharia social manipula indivíduos para que revelem informações confidenciais ou realizem ações que comprometem a segurança. Além do phishing, outras técnicas incluem pretexting, baiting e quid pro quo.

Medidas de Proteção

Senhas Fortes e Autenticação Multifator

Usar senhas fortes e únicas para cada conta é uma medida básica de segurança. A autenticação multifator (MFA) adiciona uma camada extra de proteção, exigindo mais de uma forma de verificação (como um código enviado ao celular) além da senha.

Software de Segurança

Instalar e manter atualizado o software de segurança, como antivírus e firewalls, é essencial para detectar e bloquear ameaças. Esses programas ajudam a identificar malware, proteger contra ataques de phishing e monitorar atividades suspeitas.

Educação e Conscientização

Treinar funcionários e usuários para reconhecer ameaças de segurança e responder adequadamente é crucial. Programas de conscientização podem ensinar a identificar e-mails de phishing, a importância de senhas fortes e as melhores práticas de segurança.

Conclusão

Em suma, a segurança digital é uma responsabilidade contínua que requer vigilância e atualização constante. As técnicas utilizadas por hackers para quebrar senhas e acessar informações estão em constante evolução, tornando crucial a implementação de medidas robustas de proteção.

Recursos e Ferramentas

Lista de Ferramentas Recomendadas

- Gerenciadores de Senhas: LastPass, 1Password

- Antivírus: Norton, McAfee

- Soluções de MFA: Google Authenticator, Authy

Links para Guias e Recursos Adicionais

Implementar essas medidas pode ajudar a proteger informações valiosas contra as técnicas cada vez mais sofisticadas utilizadas pelos hackers.